Главное:

- Компания Zabbix предупредила об уязвимости CVE-2024-42327, позволяющей злоумышленникам выполнять произвольные SQL-запросы.

- Уязвимость затрагивает версии Zabbix 6.0.0–6.0.31, 6.4.0–6.4.16 и 7.0.0.

- Исследования показали, что более 83 тысяч серверов Zabbix уязвимы к атаке.

- Эксперты по информационной безопасности рекомендуют немедленно обновить программное обеспечение.

Что такое уязвимость CVE-2024-42327

Недавнее заявление компании Zabbix о найденной уязвимости CVE-2024-42327 привлекло внимание к безопасности мониторинговых систем. Эта уязвимость имеет высокий уровень опасности (CVSS 9.9) и относится к функции addRelatedObjects. Что важно, она доступна для каждого пользователя, имеющего доступ к API, что существенно расширяет её потенциальную сферу воздействия. Поскольку многие организации используют Zabbix для мониторинга своей ИТ-инфраструктуры, риск кибератак становится значительным.

Насколько широк масштаб проблемы?

По данным исследователей из компании Qualys, уязвимость затрагивает более 83 тысяч систем Zabbix, которые открыты для доступа в интернет. Если злоумышленники сумеют эксплуатировать данную уязвимость, они могут повысить свои привилегии и получить полный контроль над серверами. Кроме того, уязвимость CVE-2024-36466, которая заключается в обходе аутентификации, могла бы позволить злоумышленникам входить в систему под именем администратора.

Рекомендуемые действия для пользователей Zabbix

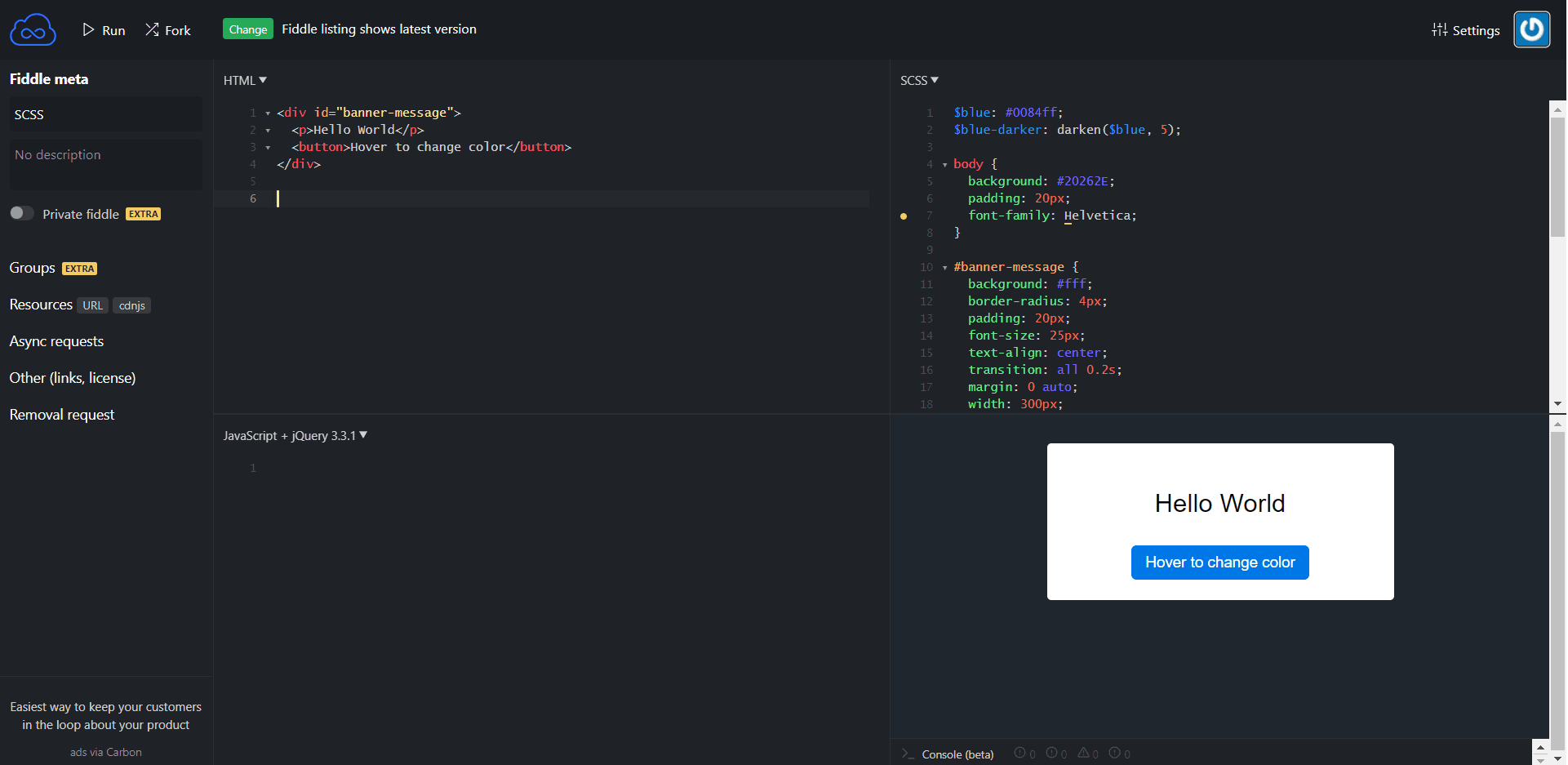

Zabbix уже выпустила патчи для исправления уязвимостей в версиях 6.0.32rc1, 6.4.17rc1 и 7.0.1rc1, состоящих из важнейших исправлений безопасности. Я, как эксперт в области информационной безопасности, настоятельно рекомендую всем системным администраторам обновить свои установки до последних версий. Важно также пересмотреть политику доступа к API и минимизировать привилегии пользователей, чтобы снизить риск потенциальных атак. Безопасность ИТ-систем – это не только задача программистов, но и глобальный процесс, требующий внимания со стороны всех сотрудников организации.

Перейти в телеграм, чтобы получить результаты теста

Перейти в телеграм, чтобы получить результаты теста

Добавить комментарий