Главное:

- Cisco устранена критическая уязвимость CVE-2024-20418, позволяющая хакерам запускать команды с привилегиями root.

- Уязвимость затрагивает промышленные точки доступа на базе Ultra-Reliable Wireless Backhaul (URWB).

- Специалисты не обнаружили случаев реальных атак, использующих данную уязвимость.

Описание уязвимости и её последствия

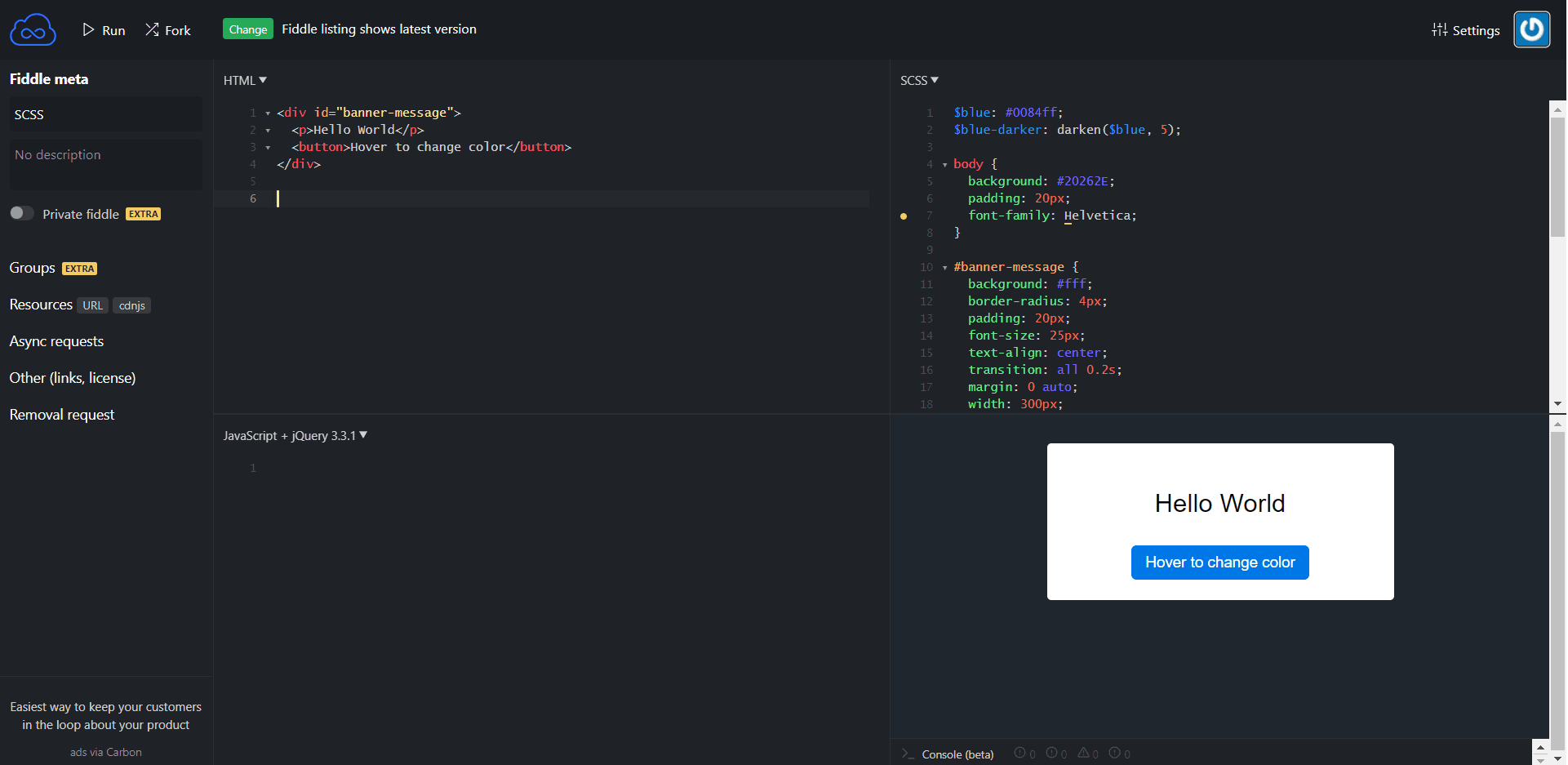

На днях Cisco объявила об устранении критической уязвимости в своей прошивке, которая могла позволить злоумышленникам запускать команды с правами root на устройствах, работающих с системой Ultra-Reliable Wireless Backhaul (URWB). Эта уязвимость, обозначенная как CVE-2024-20418, была обнаружена в веб-интерфейсе управления Cisco Unified Industrial Wireless Software. Эксперты по информационной безопасности выявили, что неаутентифицированные хакеры могли использовать низкосложные атаки для внедрения команд без необходимости взаимодействия с пользователем.

Поэтому наличие подобной уязвимости представляет собой значительный риск для промышленных и сетевых систем, так как доступ к операционной системе с такими привилегиями может привести к серьезным последствиям, вплоть до полного контроля над устройством. Особенно тревожно, что уязвимость затрагивает модели Catalyst IW9165D Heavy Duty, Catalyst IW9165E и Catalyst IW9167E, работающие на уязвимом программном обеспечении.

Методы эксплуатации уязвимости

Уязвимость возникла в результате недостаточной проверки входных данных в веб-интерфейсе управления, позволив хакерам отправлять специально сформированные HTTP-запросы. Важно отметить, что для успешной атаки не требуется высокая квалификация, что делает данный баг особенно опасным. Однако Cisco подчеркнула, что на момент выявления уязвимости не было зафиксировано случаев ее эксплуатации в реальных условиях.

Согласно информации от Cisco Product Security Incident Response Team (PSIRT), потенциальные атакующие могут осуществить эксплойт, если на устройстве включен режим работы URWB. Опытным системным администраторам рекомендуется проверять доступность команды CLI "show mpls-config": если команда недоступна, значит, устройство не подвержено данному риску.

Рекомендации по устранению уязвимости

Компания Cisco выпустила обновление для программного обеспечения версий 17.15.1 и выше, которое устраняет уязвимость. Специалистам рекомендуется как можно скорее обновить системы, работающие на версиях 17.14 и ниже. Обновление критически важно, поскольку безопасность сетей и устройств становится все более актуальной в условиях роста киберугроз на глобальном уровне.

На сегодняшний день уязвимости в программном обеспечении сетевого оборудования — это серьезная проблема, требующая внимания и реагирования. По статистике, более 70% организаций сталкиваются с инцидентами, связанными с кибератаками, что делает защиту критически важной для их функционирования.

Перейти в телеграм, чтобы получить результаты теста

Перейти в телеграм, чтобы получить результаты теста

Добавить комментарий