Главное:

- Исследование показало, что большие языковые модели (LLM) могут использоваться для генерации вредоносного JavaScript-кода.

- 88% случаев изменение кода с помощью LLM позволяет обмануть системы классификации вредоносного ПО.

- По данным Palo Alto Networks, предыдущие методы обфускации менее эффективны по сравнению с результатами работы LLM.

Опасность использования LLM в генерировании вредоносного кода

Исследование, проведенное Palo Alto Networks, выявило тревожные возможности использования больших языковых моделей (LLM) для создания нового вредоносного кода на JavaScript. Хакеры могут использовать LLM для переписывания или обфускации уже существующего вредоносного кода, что значительно затрудняет его обнаружение антивирусными системами. Таким образом, возможность эффективной автоматизации этот процесс вызывает серьезные обеспокоенности в сфере информационной безопасности.

Согласно исследованию, хакеры могут запрашивать LLM на выполнение многочисленных преобразований существующих фрагментов кода. В результате, системы защиты, такие как классификаторы вредоносного ПО, начинают неправильно идентифицировать этот код, принимая его за безопасный. Это делает кибератаки более сложными и опасными, учитывая, что многие из этих атак могут проходить незамеченными.

Эффективность новой методики обфускации

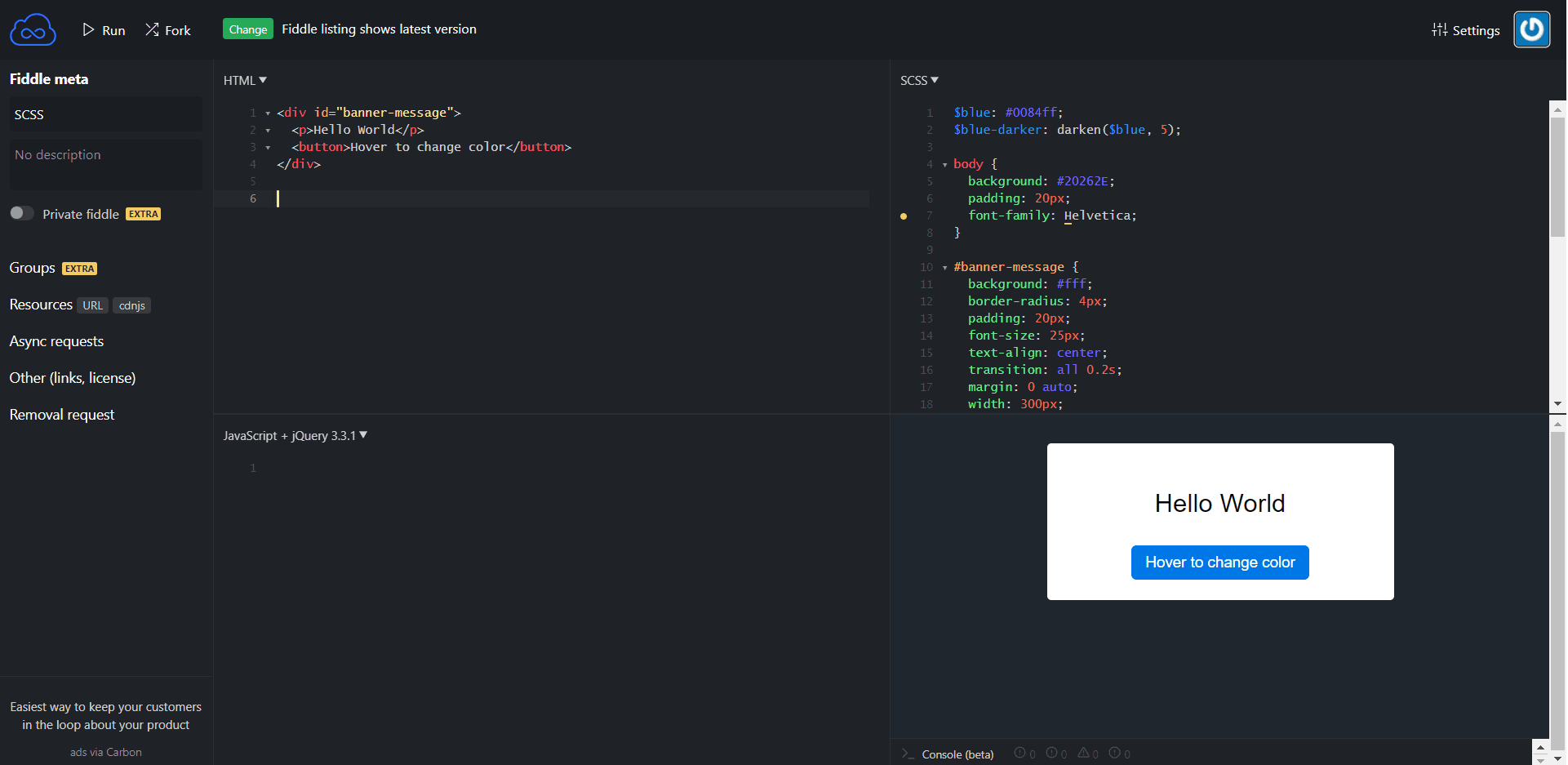

Используя LLM, исследователи смогли создать алгоритм, оптимально переписывающий вредоносный код JavaScript. Процесс включает переименование переменных, вставку мусорного кода и удаление пробелов без изменения поведения программы. Эти шаги позволяют обмануть большинство статических анализаторов, таких как Palo Alto Networks, которые на каждом этапе анализа должны проверять поведение программы.

Открытие о том, что 88% всех тестовых образцов кода обманывают классификаторы, подчеркивает необходимость пересмотра методов борьбы с вредоносным ПО. Также стоит отметить, что переписанный код выглядит значительно естественнее по сравнению с результатами, полученными из традиционных инструментов обфускации, таких как obfuscator.io, что делает его труднее поддающимся анализу и обнаружению.

Меры защиты и понимание угрозы

Palo Alto Networks уже предприняла шаги к подготовке своих систем защиты. Они переобучили классификаторы на основе больших наборов переписанного кода, что позволяет им адаптироваться к современным методам злоумышленников. Эта работа будет продолжена, учитывая динамичное развитие технологий и методов кибератак.

Кроме того, весной OpenAI сообщила о пресечении более 20 вредоносных операций, где чат-боты использовались для создания и распространения вредоносного ПО. Это свидетельствует о растущем использовании ИИ в киберпреступности, и подчеркивает необходимость повышенного внимания к вопросам безопасности.

В заключение, становящаяся все более доступной генерация вредоносного кода с помощью больших языковых моделей представляет значительную угрозу. Компании и специалисты по информационной безопасности должны активно исследовать и внедрять новые стратегии защиты, чтобы справляться с развивающимися угрозами в цифровом мире.

Перейти в телеграм, чтобы получить результаты теста

Перейти в телеграм, чтобы получить результаты теста

Добавить комментарий