Главное:

- Северокорейская группировка Andariel использует уязвимость Windows для создания скрытых учетных записей с правами администратора.

- Перехват идентификатора RID позволяет злоумышленникам повышать привилегии учетных записей.

- Для предотвращения атак рекомендуется использование локального центра безопасности (LSA) и мониторинг попыток несанкционированного доступа.

Метод перехвата RID

Согласно недавно проведенному исследованию южнокорейской компании AhnLab, группировка хакеров Andariel, связанная с северокорейской Lazarus, применяет метод перехвата идентификатора RID в операционных системах Windows для создания скрытых учетных записей администратора. Идентификатор RID является частью идентификатора безопасности учетной записи и связывает различные уровни доступа с конкретными правами. Например, RID «500» присваивается администраторам, в то время как «1000» — обычным пользователям.

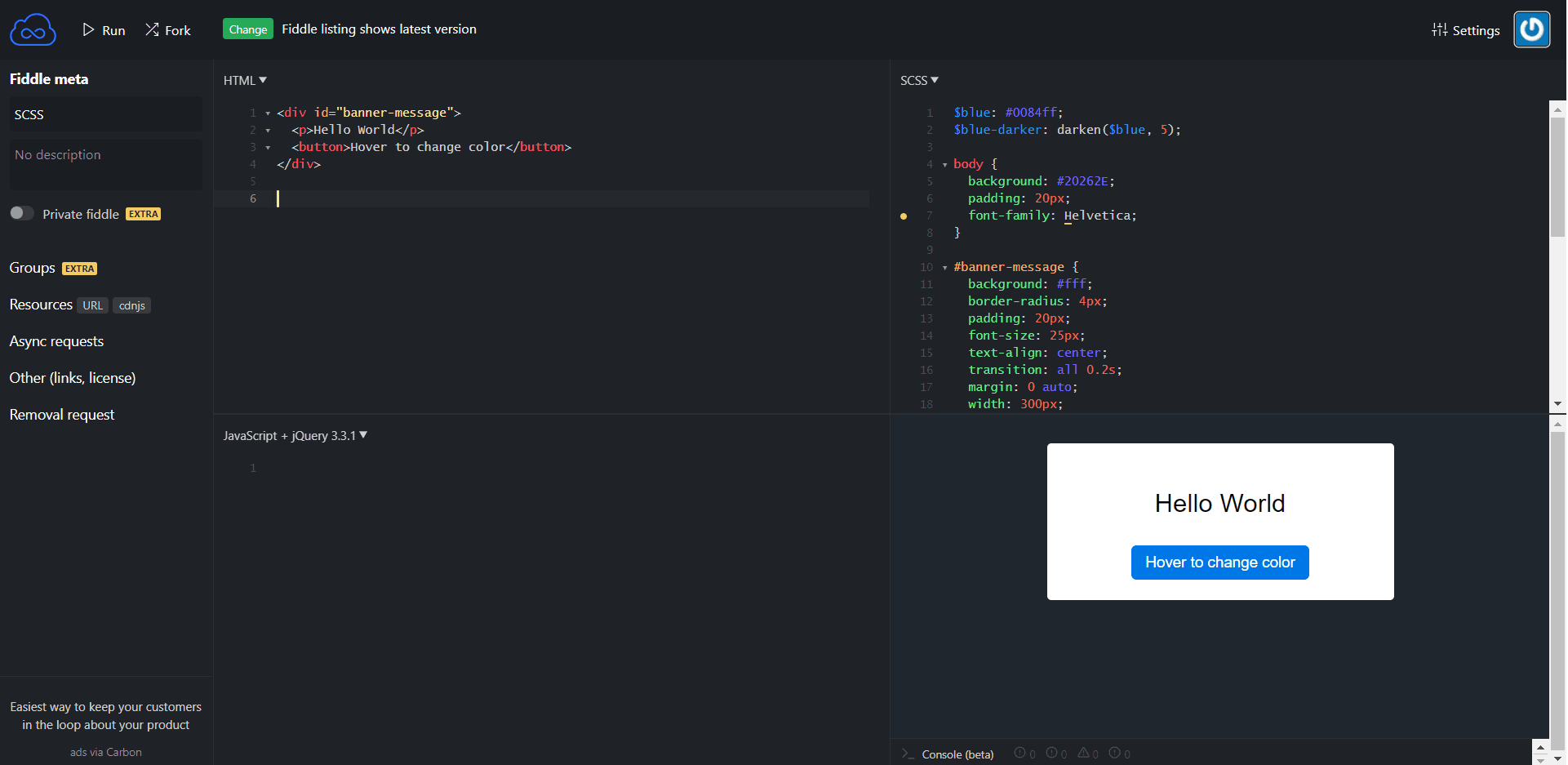

Злодеи используют вредоносные файлы и инструменты с открытым исходным код, чтобы перехватить доступ к реестру и изменить RID учетной записи с низкими привилегиями на значение, соответствующее администратору. Ключевым моментом в этой атаке является необходимость взлома системы для доступа к реестру Security Account Manager (SAM).

Процедура атаки Andariel

Атаки начинаются с того, что хакеры получают доступ к учетной записи SYSTEM через уязвимости в системе. С использованием таких инструментов, как PsExec и JuicyPotato, они могут запускать команды на уровне SYSTEM, однако, этот уровень не позволяет удаленный доступ и управление графическим интерфейсом. Поэтому, для решения этой проблемы, злоумышленники создают скрытую учетную запись с низкими привилегиями, добавляя символ «$» в ее имя. Эта учетная запись становится невидимой для стандартных команд и может быть обнаружена лишь в реестре SAM.

Кроме того, для повышения уровня доступа до администраторского, злоумышленники применяют перехват RID, что требует изменения данных в реестре SAM с помощью специального программного обеспечения, созданного для этих целей.

Предотвращение атак с помощью LSA

Для повышения уровня безопасности и снижения риска атак с использованием перехвата RID, системным администраторам необходимо применять локальный центр безопасности (LSA). Это решение позволяет проверять попытки входа в систему и изменения паролей, а также предотвращает несанкционированный доступ к реестру.

Важно отметить, что метод перехвата RID зафиксирован уже с 2018 года, когда исследователь Себастьян Кастро представил его на DerbyCon 8. Этот подход продолжается использоваться и в настоящее время, что подчеркивает важность повышения осведомленности о киберугрозах и неустанной работы над безопасностью информационных систем.

Повышение внимания к таким уязвимостям поможет укрепить защиту от потенциальных угроз и снизить вероятность успешных атак.

Перейти в телеграм, чтобы получить результаты теста

Перейти в телеграм, чтобы получить результаты теста

Добавить комментарий