Главное:

- Аналитики «Доктор Веб» обнаружили хакерскую кампанию с использованием технологии eBPF.

- Злоумышленники применяют руткиты и трояны для скрытия своей активности и защиты от обнаружения.

- eBPF позволяет хакерам обходить системные защиты и собирать конфиденциальную информацию.

Угроза от технологий eBPF

Вирусные аналитики компании «Доктор Веб» провели расследование, которое выявило активные попытки злоумышленников атаковать компьютерные системы, особенно в регионе Юго-Восточной Азии. Использование технологии eBPF, предназначенной для расширения возможностей сетевого контроля в операционных системах Linux, стало новым инструментом для хакеров. Эта технология на самом деле предоставляет обширные низкоуровневые функции, которые могут быть использованы для сокрытия сетевой активности и обхода систем безопасности. Таким образом, хакеры могут долго оставаться незамеченными, что повышает риск потери данных и компрометации систем.

Статистика показывает, что с 2023 года использование вредоносного ПО на основе eBPF заметно возросло. По данным «Доктор Веб», уже идентифицировано несколько семейств вредоносного ПО, включая Boopkit и BPFDoor. Также стоит отметить, что по состоянию на сегодняшний день в ядре BPF известно 217 уязвимостей, что подчеркивает необходимость повышенного внимания к этой технологии и ее потенциальным угрозам.

Новые методы маскировки и управления

Одна из наиболее заметных тенденций в последней хакерской кампании заключается в том, что злоумышленники всё чаще используют открытые публичные платформы, такие как GitHub, для хранения конфигураций своего вредоносного ПО. Это позволяет скрыть их трафик, так как скомпрометированные устройства взаимодействуют с безопасными узлами и не создают подозрительной активности. Такой подход делает управление вредоносным ПО менее зависимым от собственных серверов и позволяет хакерам более гибко реагировать на изменения в инфраструктуре.

Кроме того, злоумышленники начали использовать сложные фреймворки для постэксплуатации, такие как Cobalt Strike и Metasploit. С помощью этих инструментов злоумышленники автоматизируют множество дальнейших этапов после получения доступа к системе, что делает атаки более проработанными и эффективными. Интересно, что с 2022 года доступ к взломанным версиям Cobalt Strike стал более распространенным, что, в свою очередь, способствовало росту числа атак.

Меры по защите и реагированию

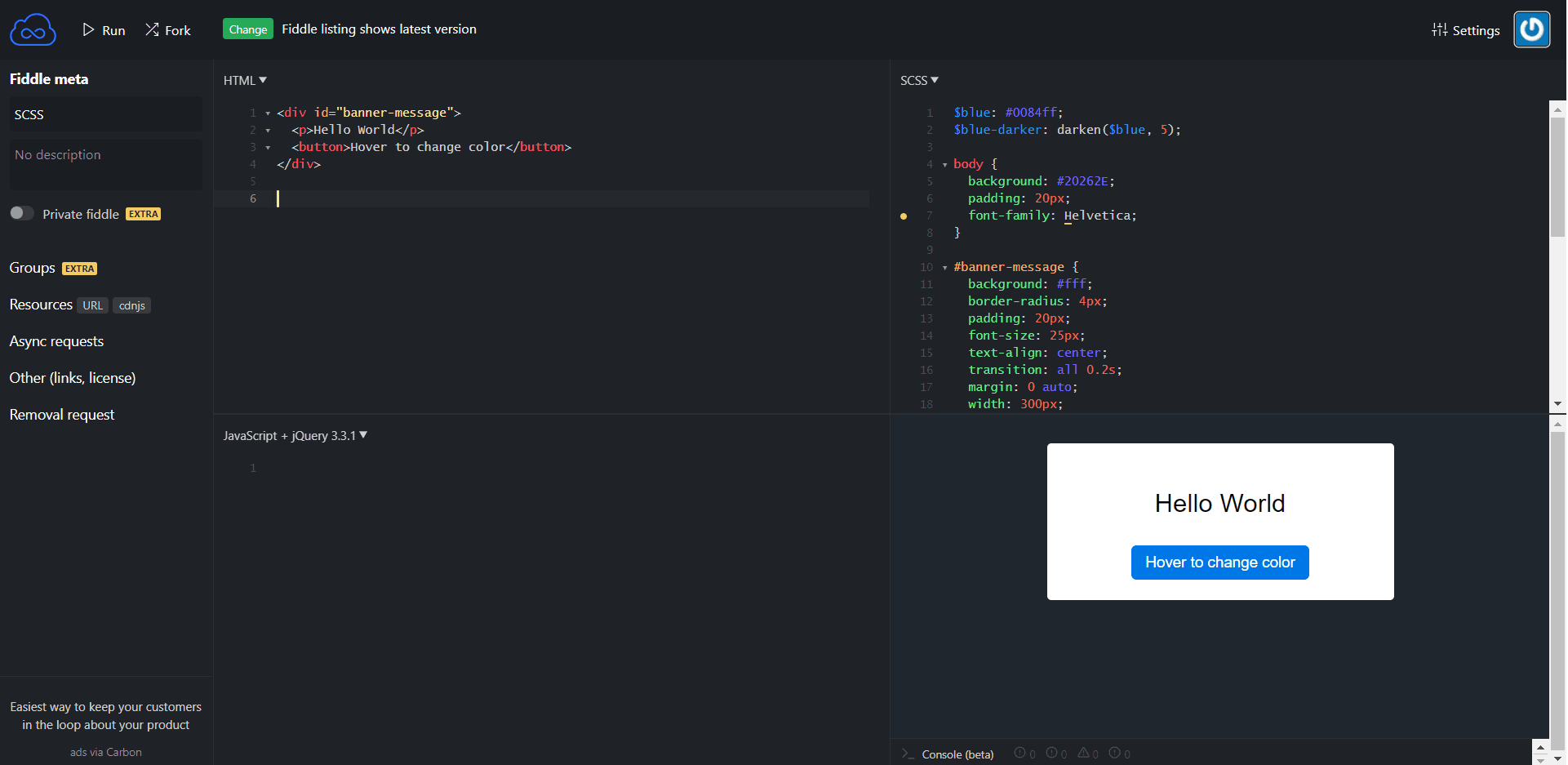

С учетом всех выявленных угроз «Доктор Веб» обновил свои базы данных вредоносного ПО и эвристические алгоритмы, чтобы включить в них признаки, указывающие на вредоносное использование eBPF. Эти меры направлены на улучшение защиты пользователей и корпоративных систем от новых видов атак, которые становятся все более сложными.

Важно отметить, что защищаться от таких угроз можно и нужно, используя современные антивирусные решения, регулярные обновления ПО и систему мониторинга активности в сети. В сочетании с образованием пользователей о потенциальных угрозах, такие меры могут значительно снизить риски, связанные с кибератаками.

Таким образом, на фоне растущей угрозы со стороны злоумышленников, стремяющихся использовать современные технологии в своих интересах, актуальность кибербезопасности никогда не была столь высокой.

Перейти в телеграм, чтобы получить результаты теста

Перейти в телеграм, чтобы получить результаты теста

Забрать

Забрать

Добавить комментарий